Sécurité Web

Sécurité WebHacking interdit

Techniques de hackers

Les canulars (Hoax)

Depuis quelques années un autre phénomène est apparu, il s'agit des canulars (en anglais hoax), c'est à dire des annonces reçues par mail. Par exemple l'annonce de l'apparition d'un nouveau virus apocalyptique ou bien la possibilité de gagner gratuitement...patali, patala... accompagnées d'une note précisant de faire suivre la nouvelle à tous ses proches...Pour savoir si votre message est un canular, vérifiez si les infos sont accompagnées de liens hypertexte vers des sites précisant sa véracité. La plupart des hoax n'ont aucun lien à proposer pour confirmer leurs informations... Le site Hoaxbuster (les chasseurs de hoax!) vous permettra de savoir si le mail que vous venez de recevoir et que vous voulez renvoyer à tous vos proche est une info ou une intox!

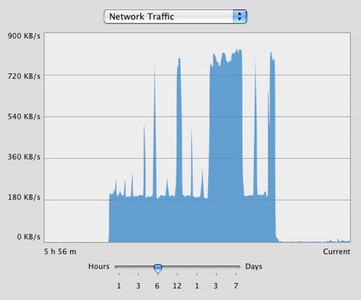

Le Denial-of-Service attack (DoS attack)

Le "Denial-of-Service" (ou déni de service en français) est une attaque visant à rendre muette une machine en la submergeant de traffic inutile. Ce sont des attaques criminelles qui ont pour seul objectif d'empêcher le bon fonctionnement d'un système en tirant partie de la faiblesse de l'architecture d'un réseau. Elle reste malheureusement très difficile à contrer ou à éviter.L'attaque DoS utilise une implémentation du protocole IP qui permet d'envoyer des paquets IP anormalement important (comme l'attaque du "Ping de la mort"). Votre système reçoit des paquets IP qu'il ne peut gérer et fini par stopper tous les services (saturation mémoire).

Il existe différentes types d'attaques DoS :

Il existe différentes types d'attaques DoS :• Buffers overflows (mails, ping of Death, boing,...)

• Attaque SYN

• Attaque Teardrop

• Attaque SMURF

• Virus

Les contre-mesures sont très compliquées à mettre en place car l'attaque DoS utilise des services ou protocoles normaux, et s'en protéger reviendrait à couper les voies de communications normales avec Internet.

Bien entendu, il est possible de se protéger contre certains comportement anormaux comme un trop grand nombre de paquets ou de requêtes de connexion provenant d'un petit nombre de machines. Mais la mise en oeuvre d'un calcul des écarts tolérables au-delà desquels on considérera que l'on a affaire à une attaque reste compliqué: Cela implique des tests de la taille des paquets, ainsi qu'une utilisation d'adresses IP virtuelles pour validation de sessions et ACK (contre attaques TCP), un contrôles de flux... Bref la grosse artillerie! L'idéal est d'installer un routeur-filtreur (filtreur d'entrée).

SYN Flooding

Sachant qu'une connexion TCP s'établie en trois phases (SYN, SYN-ACk, ACK). Le SYN Flooding exploite ce mécanisme d'établissement en trois phases. Les trois étapes sont l'envoi d'un SYN, la réception d'un SYN-ACK et l'envoi d'un ACK. Le principe est de laisser sur la machine cible un nombre important de connexions TCP en attentes. Pour cela, le pirate envoie un très grand nombre de demandes de connexion (flag SYN à 1), la machine cible renvoie les SYN-ACK en réponse au SYN reçus.Le pirate ne répondra jamais avec un ACK, et donc pour chaque SYN reçu la cible aura une connexion TCP en attente. Etant donné que ces connexions semi-ouvertes consomment des ressources mémoires au bout d'un certain temps la machine est saturée et ne peut plus accepter de connexion. Ce type de déni de service n'affecte que la machine cible.

Le pirate utilise un SYN Flooder comme synk4, en indiquant le port TCP cible et l'utilisation d'adresses IP source aléatoires pour éviter toute identification de la machine du pirate.

Source: EthNeo

Mais, ces filtres ne vont pas stopper toutes les attaques de type TCP-SYN, car les agresseurs extérieurs peuvent "spoofer" leurs paquets de façon à faire croire qu'ils proviennent d'autres sites extérieurs.

IP Spoofing

L'IP Spoofing est une usurpation d'adresse IP qui consiste à générer des paquets IP avec de fausses adresses IP source afin d'usurper l'identité d'autres systèmes ou pour protéger l'identité de l'expéditeur.Le principe de base de cette attaque consiste à forger ses propres paquets IP (avec des programmes comme hping2 ou nemesis) dans lesquels le pirate modifiera, entre autres, l'adresse IP source. L'IP Spoofing est souvent qualifié d'attaque aveugle (ou Blind Spoofing). Effectivement, les réponses éventuelles des paquets envoyés ne peuvent pas arriver sur la machine du pirate puisque la source est falsifiée. Ils se dirigent donc vers la machine spoofée. Pour récupérer des réponses, le pirate indique un chemin pour le retour des paquets au routeur qu'il contrôle via une une option IP appelée Source Routing (méthode du Source Routing), ou bien il donne de nouvelles indications de routage aux tables des routeurs utilisant le protocol RIP (méthode du reroutage).

Source: EthNeo et TechFaq

ARP Spoofing

Cette attaque, appelée aussi ARP Redirect, redirige le trafic réseau d'une ou plusieurs machine vers la machine du pirate. C'est une technique de spoofing efficace bien que détectable dans les logs d'administration; elle consiste à s'attribuer l'adresse IP de la machine cible, c'est-à-dire à faire correspondre son adresse IP à l'adresse MAC de la machine pirate dans les tables ARP des machines du réseau.ARP: Le protocole ARP (Address Resolution Protocol) implémente le mécanisme de résolution d'une adresse IP en une adresse MAC Ethernet. Les équipements réseaux communiquent en échangeant des trames Ethernet (dans le cas d'un réseau Ethernet bien sûr) au niveau de la couche liaison de données. Pour pouvoir échanger ces informations il est nécessaire que les cartes réseau possèdent une adresse unique au niveau Ethernet, il s'agit de l'adresse MAC (Media Access Control). Plus d'infos sur EthNeo.

DNS Spoofing

Le protocole DNS (Domain Name System) a pour rôle de convertir un nom de domaine (par exemple www.test.com) en son adresse IP (par exemple 192.168.0.1 ) et réciproquement, à savoir convertir une adresse IP en un nom de domaine. Cette attaque consiste à faire parvenir de fausses réponses aux requêtes DNS émisent par une victime. Il existe deux méthodes principales pour effectuer cette attaque: le DNS ID Spoofing (renvoyer une fausse réponse à une requête DNS avant le serveur DNS) et le DNS Cache Poisoning (corrompre ce cache DNS avec de fausses informations). Plus d'infos sur EthNeoLe scanner d'adresse IP

Un scan est un programme cherchant les ports (les ports, pas les portes !) ouverts de l'ordinateur qui est connecté sur le réseau, c'est à dire permettant à son concepteur de s'introduire sur votre machine par le réseau en utilisant un port laissé ouvert (il en existe 65 000 par machine !).Cas le plus classique: les partages de fichiers et d'imprimantes (dans les propriétés du Voisinage réseau). Si vous devez partager un dossier ou un fichier sur votre réseau d'entreprise, n'oubliez surtout pas d'installer un mot de passe ! L'option par défaut est "accès total pour tout le monde" ! Un partage de dossier sans restriction est une véritable provocation pour le crétin moyen qui scan à tout va !

Toutefois, pour pouvoir s'infiltrer sur votre machine, le pirate doit en connaître l'adresse IP (Internet Protocol).